Недавно встала задача по миграции сервера RADIUS на базе IAS (Internet Authentication Service) с Windows Server 2003 на Windows Server 2016. С помощью RADIUS-сервера решалась задача по авторизации администраторов сети на сетевых коммутаторах и маршрутизатора Cisco и Huawei. Начиная с версии сервера 2008, этот функционал теперь реализуется Network Policy Server (NPS). Кроме функционала RADIUS эта роль выполняет еще ряд полезных функций, позволяющих использовать интересные сценарии реализации доступа, но это тема для отдельной статьи.

Миграция проходит в три этапа:

Экспорт настроек IAS на сервере Windows 2003

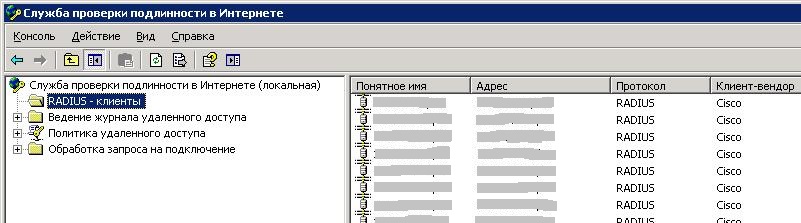

Итак, у нас есть сервер IAS под Windows 2003. В русской редакции Windows IAS называется службой проверки подлинности в Интернете. На сервере заведены RADIUS-клиенты и настроены политики доступа.

Для экспорта настроек нужно использовать консольную утилиту IASMigReader.exe.

Взять ее можно с установочного диска Windows из папки \sources\dlmanifests\microsoft-windows-iasserver-migplugin.

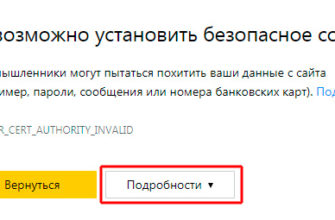

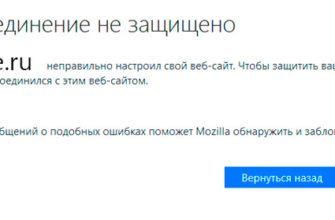

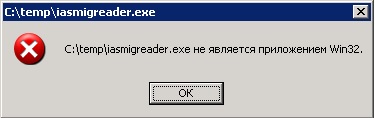

Примечание. Нами были проверены версии, взятые с 2008R2, 2012R2 и 2016. Корректно отработали только версии с 2008R2 и 2012R2. На версии с Windows 2016 была следующая ошибка:

Видимо раз Windows 2003 уже не поддерживается, то для нее эта утилита уже не предназначена. Кстати, на сайте MSFT также не удалось найти статью по миграции IAS 2003 на 2016, все заканчивается на 2012R2 – скорей всего по той же причине.

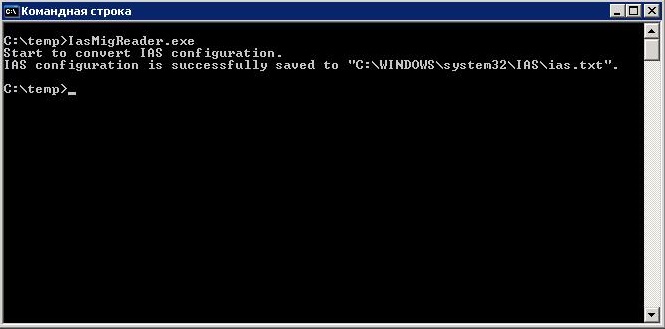

Скопируйте во временную папку на целевой сервер Windows 2003 утилиту IASMigReader.exe и запустите. Естественно на сервере у вас должны быть права локального администратора.

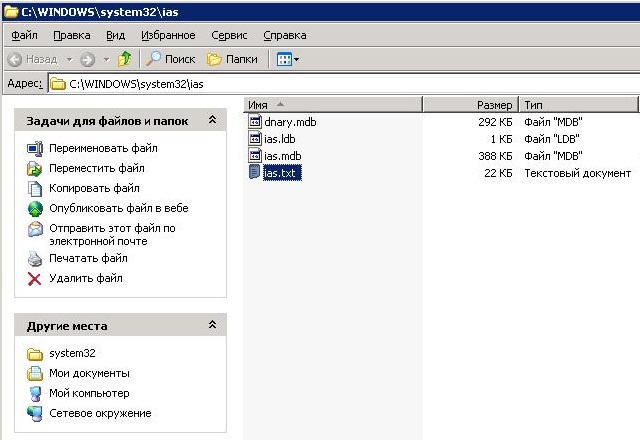

Если программа отработала без ошибок, то, как и указано на скриншоте, в папке C:\Windows\System32\ias должен появиться файл ias.txt. Это и есть файл с конфигурацией IAS.

Примечание. Для 64-битной версии Windows файл ias.txt создается в папке С:\Windows\syswow64\ias. Важно. Данные в файле находятся в незашифрованном виде, поэтому если его просто посмотреть в обычном блокноте, то можно увидеть все ваши общие секреты клиентов RADIUS. Поэтому не оставляйте его в открытом доступе и не пересылайте по почте.

На этом экспорт закончен. Скопируйте файл на целевой сервер с Windows Server 2016.

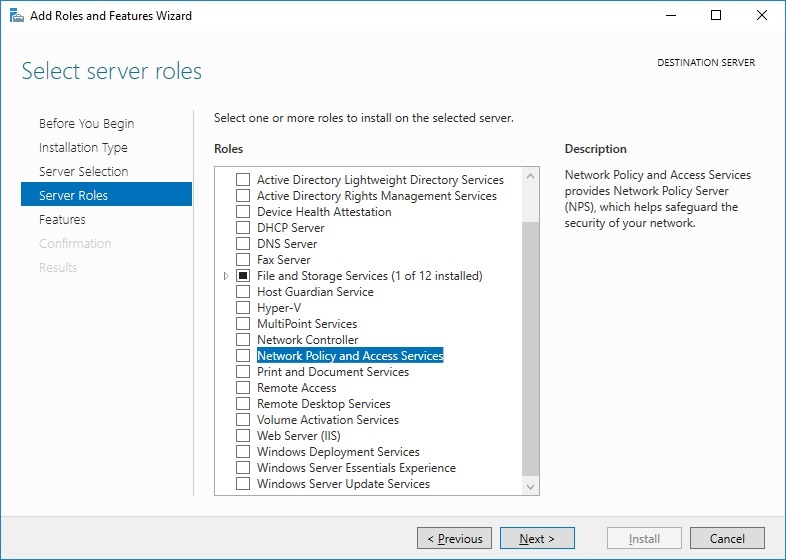

Отметьте Network Policy and Access Services.

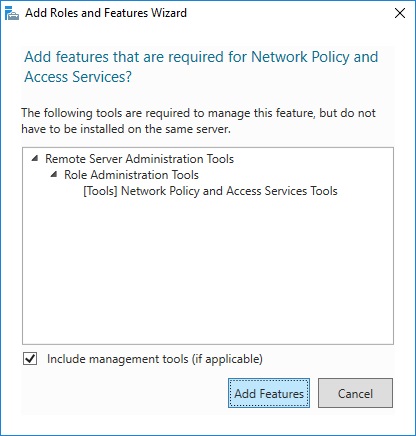

Потом «Add Features».

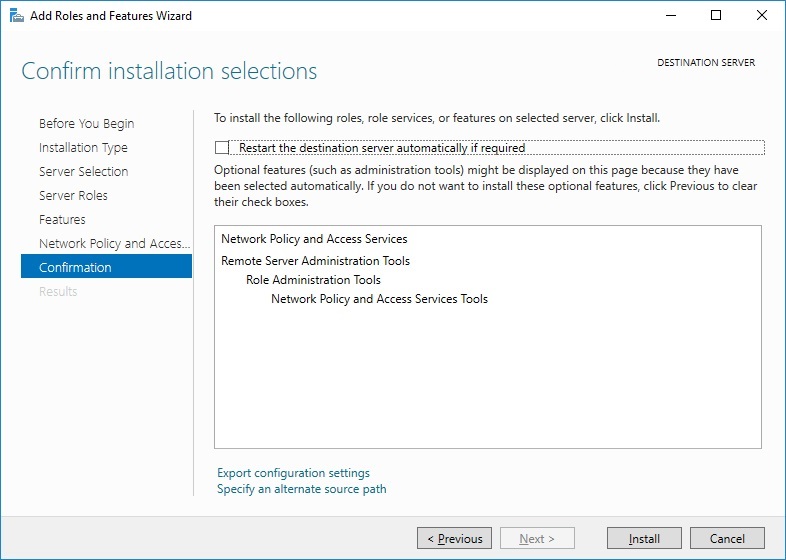

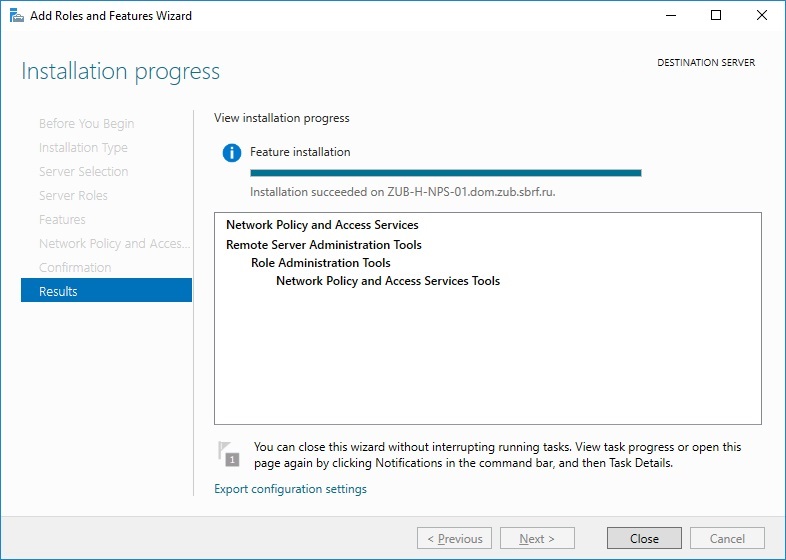

Щелкните “Install” и дождитесь окончания установки. Перезагрузки обычно не требуется.

Убедитесь, что установка прошла успешна, и нажмите “Close”.

На этом установка сервера NPS закончена.

Совет. Для ускорения установки роли, можно также воспользоваться PowerShell:

Install-WindowsFeature NPAS -IncludeManagementTools

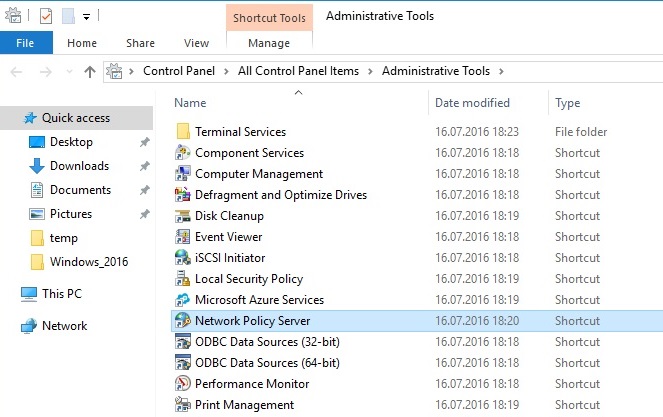

В “Administrative Tools” у вас должен появиться ярлык для консоли NPS.

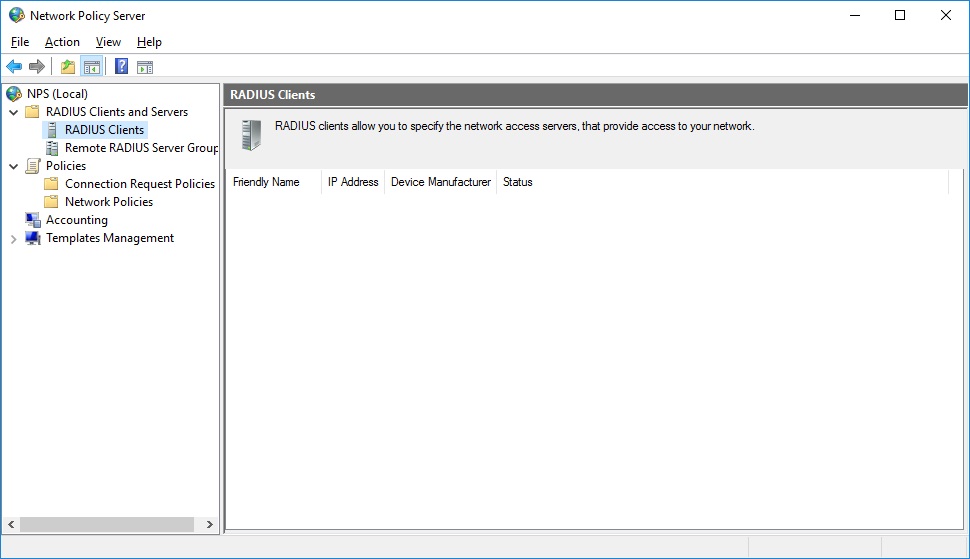

Видно, что настроенных клиентов RADIUS нет.

Переходим к следующему этапу – импорту настроек.

Импорт конфигурации RADIUS

Импорт настроек IAS можно сделать тремя способами:

• Через GUI консоли;

• Через команду netsh;

• Через PowerShell.

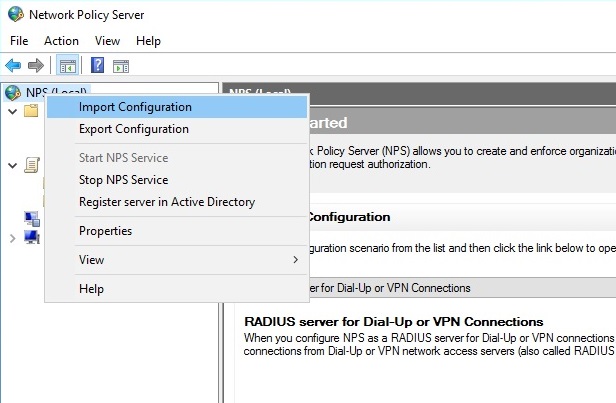

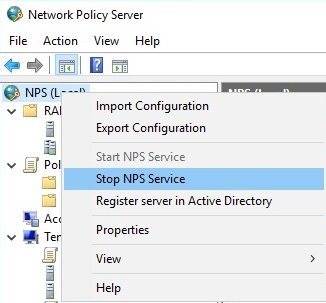

Для импорта через консоль щелкните правой кнопкой по NPS(local) и выберите “Import Configuration”. В диалоге укажите файл настроек RADIUS ias.txt, полученный на первом этапе.

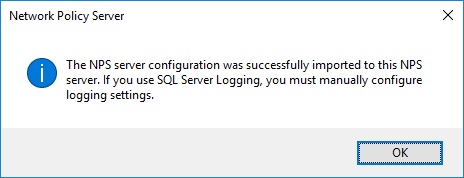

Убедитесь, что импорт прошел успешно.

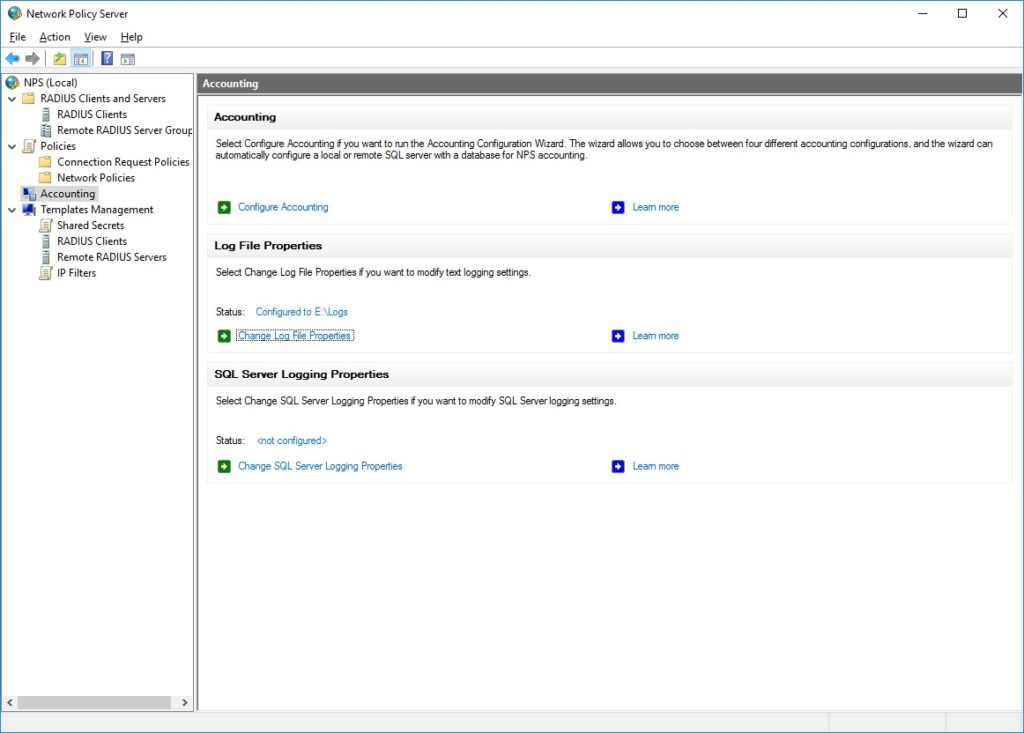

Заметьте, что логирование в SQL нужно будет настроить вручную. В данном примере SQL не использовался, поэтому настраивать не будем.

Примечание. Как уже упоминалось выше импортировать настройки Internet Authentication Service можно также через командную строку:

netsh nps import filename=”C:\temp\ias.txt”

или в PowerShell:

Import-Module NPS

Import-NpsConfiguration –Path C:\temp\ias.txt

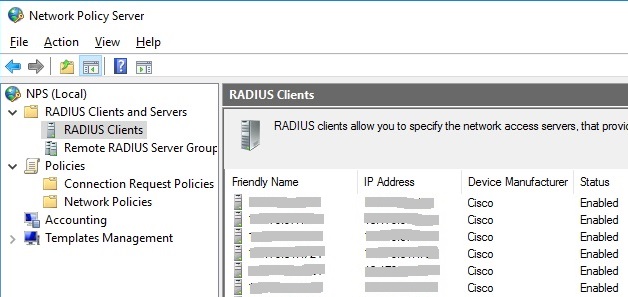

Проверьте, что все ваши клиенты RADIUS и политики появились в консоли NPS.

Убедитесь, что все политики доступа успешно импортировались. Также проверьте настройки протоколов проверки подлинности, особенно EAP, если использовался. Проверьте и настройте каталог для хранения логов и настройки Accounting.

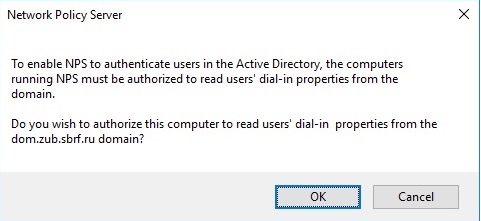

Если сервер NPS в домене и будет выполнять проверку подлинности для доменных пользователей, то его нужно зарегистрировать в Active Directory. Естественно у вас должны быть права администратора домена для успешного выполнения этой операции. Фактически нужны права на добавление учетной записи компьютера с ролью Network Policy Server во встроенную группу безопасности “RAS and IAS Servers”.

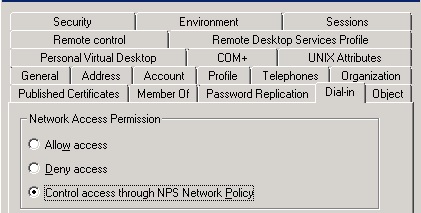

Сервер NPS будет проверять полномочия пользователей при подключении с помощью проверки сетевой политики и проверки наличия разрешений на вкладке Dial-in в свойствах учетных записей. Поэтому не забудьте дать права на подключение администраторам сети и включить их в группу, прописанную в сетевой политике NPS, иначе они не смогут авторизоваться на сетевых устройствах через RADIUS сервер.

Примечание. Зарегистрировать в AD можно также командой:

netsh ras add registeredserver

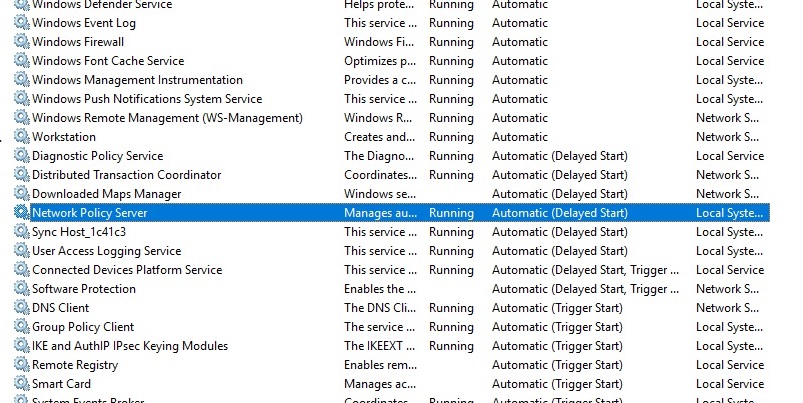

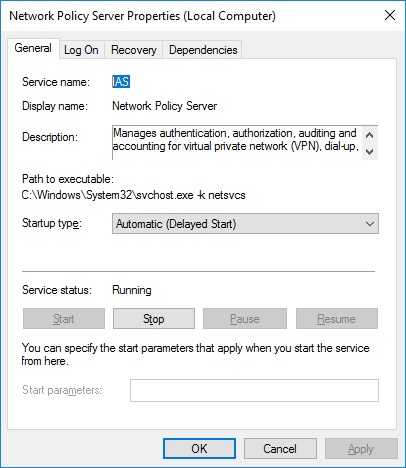

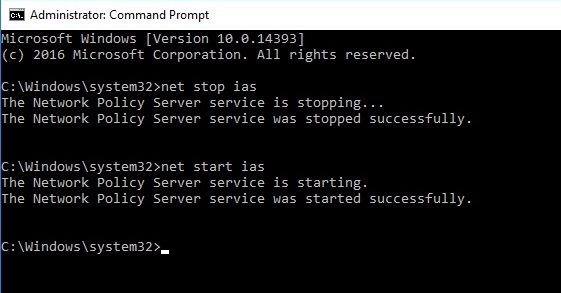

После регистрации в домене нужно рестартнуть службу Network Policy Server.

Примечание. Интересно, что имя службы фактически осталось прежнее – IAS, то есть поменялось только отображаемое имя.

Рестарт службы с помощью команды net.

На этом процесс миграции IAS закончен, теперь надо перенастроить сетевые коммутаторы на новый сервер RADIUS (или перебросить IP-адрес со старого сервера на новый), и проверить вход. Отлаживать процесс входа можно через логи сервера NPS и просмотр событий Windows.